Die BSI-Zertifizierung: Ein Qualitätssiegel für Informationssicherheit

In einer zunehmend digitalisierten Welt, in der Unternehmen und Organisationen auf sensible Daten angewiesen sind, wird die Informationssicherheit zu einer Priorität. Cyberangriffe und Datenverletzungen können schwerwiegende Folgen haben, angefangen bei finanziellen Verlusten bis hin zum Vertrauensverlust der Kunden. Um diesen Herausforderungen zu begegnen, hat sich die BSI-Zertifizierung als ein wichtiges Qualitätssiegel etabliert.

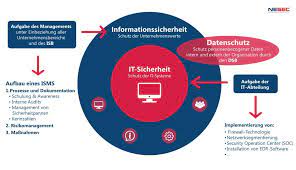

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die zentrale Behörde in Deutschland, die für die Sicherheit von IT-Systemen und -Infrastrukturen verantwortlich ist. Es hat den Auftrag, Unternehmen und Organisationen dabei zu unterstützen, ihre Informationssicherheit zu stärken und Risiken zu minimieren.

Die BSI-Zertifizierung ist ein Prozess, bei dem Unternehmen ihre IT-Systeme und -Prozesse einem umfassenden Audit unterziehen lassen. Dabei werden verschiedene Kriterien hinsichtlich der Informationssicherheit überprüft und bewertet. Das Ziel ist es, sicherzustellen, dass die Organisation angemessene Maßnahmen zum Schutz ihrer Informationen ergriffen hat.

Es gibt verschiedene Zertifizierungsstandards im Rahmen der BSI-Zertifizierung. Einer der bekanntesten ist ISO/IEC 27001:2013. Dieser Standard legt Anforderungen für ein Informationssicherheitsmanagementsystem fest und bietet einen Rahmen zur Identifizierung, Bewertung und Behandlung von Risiken.

Die Vorteile einer BSI-Zertifizierung sind vielfältig. Zum einen bietet sie Unternehmen und Organisationen ein hohes Maß an Glaubwürdigkeit und Vertrauen. Kunden und Geschäftspartner können sicher sein, dass ihre Daten in sicheren Händen sind. Zum anderen hilft die Zertifizierung dabei, die Effizienz der internen Prozesse zu verbessern und Schwachstellen aufzudecken. Dies ermöglicht es Unternehmen, ihre Sicherheitsmaßnahmen kontinuierlich zu optimieren.

Die BSI-Zertifizierung ist jedoch kein einmaliger Prozess. Um das Zertifikat aufrechtzuerhalten, müssen Unternehmen regelmäßige Audits durchlaufen und ihre Informationssicherheitsmaßnahmen kontinuierlich verbessern. Dies stellt sicher, dass die Organisation stets den aktuellen Anforderungen in Bezug auf Informationssicherheit gerecht wird.

Insgesamt ist die BSI-Zertifizierung ein wichtiges Qualitätssiegel für Informationssicherheit. Sie hilft Unternehmen und Organisationen dabei, ihre IT-Systeme und -Prozesse abzusichern und das Vertrauen ihrer Kunden zu gewinnen. Durch kontinuierliche Verbesserung der Sicherheitsmaßnahmen können sie sich effektiv gegen Cyberangriffe schützen und ihre sensiblen Daten vor unautorisiertem Zugriff bewahren.

8 Tipps zur BSI-Zertifizierung: Finden Sie das passende Zertifikat für Ihr Unternehmen, erfüllen Sie die Anforderungen, stellen Sie ein Team zusammen, führen Sie eine Risikoanalyse durch

- Erfahren Sie mehr über die verschiedenen Arten von BSI-Zertifizierungen und entscheiden Sie, welches Zertifikat am besten zu Ihrem Unternehmen passt.

- Verstehen Sie die Anforderungen des BSI-Standards und stellen Sie sicher, dass Ihr Unternehmen diese erfüllt.

- Stellen Sie ein Team zusammen, um den Zertifizierungsprozess vorzubereiten und zu verwalten.

- Führen Sie eine Risikoanalyse durch, um potenzielle Schwachstellen in Ihrer IT-Infrastruktur aufzudecken und zu beheben.

- Überprüfen Sie regelmäßig alle Sicherheitsmaßnahmen, um sicherzustellen, dass sie den Anforderungen des BSI entsprechen.

- Nutzen Sie Checklisten und Dokumentationstools, um den Zertifizierungsprozess effektiv zu verwalten und nachzuverfolgen .

- Verfolgen Sie die Einhaltung der Richtlinien des BSI kontinuierlich , damit Ihr Unternehmen stets auf dem neuesten Stand bleibt .

- Seien Sie offen für externe Audits , damit Ihr Unternehmen seine Compliance mit dem BSI – Standard untermauern kann .

Erfahren Sie mehr über die verschiedenen Arten von BSI-Zertifizierungen und entscheiden Sie, welches Zertifikat am besten zu Ihrem Unternehmen passt.

Die BSI-Zertifizierung bietet Unternehmen die Möglichkeit, ihre Informationssicherheit auf ein höheres Niveau zu heben und das Vertrauen ihrer Kunden zu stärken. Es gibt verschiedene Arten von BSI-Zertifizierungen, die jeweils unterschiedliche Aspekte der Informationssicherheit abdecken.

Eine der bekanntesten Zertifizierungen ist ISO/IEC 27001:2013. Dieser Standard legt Anforderungen für ein Informationssicherheitsmanagementsystem fest und bietet einen umfassenden Rahmen zur Identifizierung, Bewertung und Behandlung von Risiken. Wenn Ihr Unternehmen ein umfassendes Sicherheitsmanagementsystem implementieren möchte, kann diese Zertifizierung die richtige Wahl sein.

Eine weitere Option ist die BSI-Grundschutz-Zertifizierung. Diese Zertifizierung basiert auf dem IT-Grundschutz des BSI und konzentriert sich auf den Schutz von IT-Systemen vor Bedrohungen. Es bietet einen praxisorientierten Ansatz zur Umsetzung von Sicherheitsmaßnahmen und ist besonders für kleinere Unternehmen geeignet.

Darüber hinaus gibt es spezifische Zertifikate wie zum Beispiel ISO/IEC 27017 für Cloud-Sicherheit oder ISO/IEC 27018 für den Schutz personenbezogener Daten in der Cloud. Diese Zertifikate sind relevant, wenn Ihr Unternehmen Cloud-Dienste nutzt oder personenbezogene Daten verarbeitet.

Um das beste Zertifikat für Ihr Unternehmen auszuwählen, sollten Sie eine umfassende Risikoanalyse durchführen und Ihre spezifischen Anforderungen berücksichtigen. Fragen Sie sich, welche Art von Informationen Ihr Unternehmen schützen muss und welche Bedrohungen am relevantesten sind. Berücksichtigen Sie auch die Branche, in der Sie tätig sind, und eventuelle rechtliche Anforderungen.

Es ist auch ratsam, sich mit einem BSI-Berater oder einer Zertifizierungsstelle in Verbindung zu setzen, um weitere Informationen und Unterstützung bei der Auswahl des richtigen Zertifikats zu erhalten. Diese Experten können Ihnen helfen, den Prozess der Zertifizierung zu verstehen und sicherzustellen, dass Ihre Sicherheitsmaßnahmen den erforderlichen Standards entsprechen.

Die BSI-Zertifizierung ist ein wertvolles Instrument zur Stärkung der Informationssicherheit in Ihrem Unternehmen. Indem Sie mehr über die verschiedenen Arten von Zertifikaten erfahren und dasjenige auswählen, das am besten zu Ihren Bedürfnissen passt, können Sie einen wichtigen Schritt in Richtung eines robusten Sicherheitssystems machen und das Vertrauen Ihrer Kunden stärken.

Verstehen Sie die Anforderungen des BSI-Standards und stellen Sie sicher, dass Ihr Unternehmen diese erfüllt.

Um die BSI-Zertifizierung erfolgreich zu erlangen, ist es von entscheidender Bedeutung, die Anforderungen des BSI-Standards zu verstehen und sicherzustellen, dass Ihr Unternehmen diese erfüllt. Nur wenn Sie die spezifischen Vorgaben kennen und umsetzen, können Sie Ihre Informationssicherheit auf ein hohes Niveau heben.

Der BSI-Standard legt klare Richtlinien und Best Practices fest, um Risiken im Bereich der Informationssicherheit zu minimieren. Er definiert Anforderungen an Prozesse, Technologien und organisatorische Maßnahmen, die erforderlich sind, um ein angemessenes Sicherheitsniveau zu gewährleisten.

Es ist ratsam, sich gründlich mit dem BSI-Standard vertraut zu machen. Lesen Sie die Dokumentation sorgfältig durch und identifizieren Sie die relevanten Anforderungen für Ihr Unternehmen. Überprüfen Sie Ihre bestehenden Sicherheitsmaßnahmen und -prozesse daraufhin, ob sie den geforderten Standards entsprechen.

Sollten Lücken oder Schwachstellen identifiziert werden, ist es wichtig, diese zu beheben. Nehmen Sie sich Zeit für eine gründliche Überarbeitung Ihrer Informationssicherheitsstrategie und setzen Sie gegebenenfalls zusätzliche Maßnahmen um. Dies kann beispielsweise die Implementierung neuer Sicherheitstechnologien oder die Schulung der Mitarbeiter in Bezug auf Sicherheitsbewusstsein umfassen.

Es ist auch ratsam, interne Audits durchzuführen oder externe Experten einzubeziehen, um sicherzustellen, dass alle Anforderungen des BSI-Standards erfüllt werden. Diese unabhängige Überprüfung kann helfen, mögliche Schwachstellen aufzudecken und Verbesserungspotenziale zu identifizieren.

Die Erfüllung der Anforderungen des BSI-Standards ist ein kontinuierlicher Prozess. Es ist wichtig, dass Sie Ihre Informationssicherheitsmaßnahmen regelmäßig überprüfen und aktualisieren, um mit den sich ständig ändernden Bedrohungen Schritt zu halten.

Indem Sie die Anforderungen des BSI-Standards verstehen und sicherstellen, dass Ihr Unternehmen diese erfüllt, können Sie ein hohes Maß an Informationssicherheit erreichen. Dies hilft Ihnen nicht nur bei der Erlangung der BSI-Zertifizierung, sondern auch dabei, das Vertrauen Ihrer Kunden zu gewinnen und Ihr Unternehmen vor potenziellen Risiken zu schützen.

Stellen Sie ein Team zusammen, um den Zertifizierungsprozess vorzubereiten und zu verwalten.

Die BSI-Zertifizierung ist ein anspruchsvoller Prozess, der eine gründliche Vorbereitung und effektive Verwaltung erfordert. Eine wichtige Empfehlung, um diesen Prozess erfolgreich zu bewältigen, besteht darin, ein Team zusammenzustellen, das für die Vorbereitung und Verwaltung der Zertifizierung verantwortlich ist.

Ein solches Team sollte aus Experten bestehen, die über fundiertes Wissen in den Bereichen Informationssicherheit und Qualitätsmanagement verfügen. Idealerweise sollten sie auch Erfahrung mit dem BSI-Zertifizierungsprozess haben. Das Team sollte ausreichend Ressourcen und Befugnisse haben, um den Prozess effizient zu steuern.

Die Hauptaufgabe des Teams besteht darin, den gesamten Zertifizierungsprozess zu planen und zu koordinieren. Dazu gehört die Identifizierung der erforderlichen Maßnahmen zur Erfüllung der Zertifizierungsanforderungen sowie die Erstellung eines Zeitplans und eines Aktionsplans. Das Team sollte auch für die Kommunikation mit internen Stakeholdern verantwortlich sein und sicherstellen, dass alle relevanten Abteilungen in den Prozess eingebunden sind.

Ein weiterer wichtiger Aspekt ist die Dokumentation aller Schritte und Maßnahmen während des Zertifizierungsprozesses. Das Team sollte sicherstellen, dass alle erforderlichen Unterlagen ordnungsgemäß erstellt und archiviert werden. Dies ermöglicht nicht nur eine reibungslose Durchführung des Audits, sondern erleichtert auch zukünftige Aktualisierungen und Erweiterungen des Informationssicherheitsmanagementsystems.

Die Zusammenarbeit und Kommunikation innerhalb des Teams sind von entscheidender Bedeutung. Regelmäßige Meetings und Abstimmungen gewährleisten einen reibungslosen Informationsfluss und ermöglichen es dem Team, Herausforderungen frühzeitig zu erkennen und entsprechende Maßnahmen zu ergreifen.

Indem Sie ein Team zusammenstellen, das den Zertifizierungsprozess vorbereitet und verwaltet, erhöhen Sie die Chancen auf eine erfolgreiche BSI-Zertifizierung erheblich. Das Team kann sicherstellen, dass alle erforderlichen Schritte durchgeführt werden, die erforderlichen Maßnahmen ergriffen werden und der Prozess effizient abläuft. Dies hilft Ihrem Unternehmen nicht nur dabei, die Anforderungen der Zertifizierung zu erfüllen, sondern stärkt auch das Bewusstsein für Informationssicherheit in der gesamten Organisation.

Führen Sie eine Risikoanalyse durch, um potenzielle Schwachstellen in Ihrer IT-Infrastruktur aufzudecken und zu beheben.

In der heutigen digitalen Welt ist es unerlässlich, dass Unternehmen und Organisationen ihre IT-Infrastruktur vor Bedrohungen schützen. Eine effektive Möglichkeit, dies zu erreichen, besteht darin, eine Risikoanalyse durchzuführen.

Eine Risikoanalyse ist ein Prozess, bei dem potenzielle Bedrohungen und Schwachstellen in der IT-Infrastruktur identifiziert werden. Dies ermöglicht es Unternehmen, gezielte Maßnahmen zur Behebung dieser Schwachstellen zu ergreifen und ihre Sicherheitsvorkehrungen zu stärken.

Der erste Schritt bei einer Risikoanalyse besteht darin, die verschiedenen Arten von Bedrohungen zu identifizieren, denen Ihre IT-Infrastruktur ausgesetzt sein könnte. Dazu gehören beispielsweise Cyberangriffe, Datenverluste oder physische Schäden an den Systemen.

Sobald die möglichen Bedrohungen bekannt sind, müssen Sie deren Eintrittswahrscheinlichkeit und potenziellen Schaden bewerten. Dies kann anhand von historischen Daten, aktuellen Trends oder Expertenwissen erfolgen. Dadurch können Sie diejenigen Bereiche identifizieren, die das größte Risiko darstellen.

Nachdem Sie die Risiken bewertet haben, ist es wichtig, geeignete Maßnahmen zur Risikominderung zu ergreifen. Dies kann beispielsweise den Einsatz von Firewalls und Antivirensoftware umfassen oder auch Schulungen für Mitarbeiter zur Sensibilisierung für Sicherheitsrisiken.

Darüber hinaus ist es ratsam, regelmäßige Überprüfungen und Aktualisierungen Ihrer IT-Infrastruktur durchzuführen. Technologien und Bedrohungen entwickeln sich ständig weiter, daher ist es wichtig, dass Ihre Sicherheitsvorkehrungen auf dem neuesten Stand sind.

Die Durchführung einer Risikoanalyse und die Behebung potenzieller Schwachstellen in Ihrer IT-Infrastruktur sind entscheidende Schritte, um Ihre Daten und Systeme vor Bedrohungen zu schützen. Indem Sie proaktiv handeln und geeignete Sicherheitsmaßnahmen ergreifen, können Sie das Risiko von Cyberangriffen minimieren und das Vertrauen in Ihre Organisation stärken.

Überprüfen Sie regelmäßig alle Sicherheitsmaßnahmen, um sicherzustellen, dass sie den Anforderungen des BSI entsprechen.

Die BSI-Zertifizierung stellt hohe Anforderungen an die Informationssicherheit von Unternehmen und Organisationen. Um sicherzustellen, dass diese Anforderungen erfüllt werden, ist es wichtig, regelmäßig alle Sicherheitsmaßnahmen zu überprüfen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelt und veröffentlicht Richtlinien und Standards für die Informationssicherheit. Diese beinhalten Empfehlungen und Vorgaben zur Absicherung von IT-Systemen und -Prozessen. Um das BSI-Zertifikat zu erhalten oder aufrechtzuerhalten, müssen Unternehmen sicherstellen, dass ihre Sicherheitsmaßnahmen diesen Anforderungen entsprechen.

Eine regelmäßige Überprüfung aller Sicherheitsmaßnahmen ist daher unerlässlich. Dies umfasst unter anderem die Überprüfung der Zugriffskontrollen, Firewalls, Verschlüsselungsmechanismen und Sicherheitsrichtlinien. Es sollte überprüft werden, ob diese Maßnahmen den aktuellen Standards des BSI entsprechen und ob sie effektiv sind, um potenzielle Bedrohungen abzuwehren.

Darüber hinaus sollten auch Mitarbeiter regelmäßig geschult werden, um sicherzustellen, dass sie sich bewusst sind über aktuelle Bedrohungen und Best Practices in Bezug auf Informationssicherheit. Die Sensibilisierung der Mitarbeiter ist ein wichtiger Faktor für den Schutz sensibler Daten.

Die regelmäßige Überprüfung aller Sicherheitsmaßnahmen bietet mehrere Vorteile. Erstens können mögliche Schwachstellen oder Lücken in der Sicherheit frühzeitig erkannt und behoben werden. Zweitens ermöglicht es Unternehmen, ihre Sicherheitsmaßnahmen kontinuierlich zu verbessern und auf dem neuesten Stand zu halten. Drittens trägt es zur Aufrechterhaltung des BSI-Zertifikats bei und stärkt das Vertrauen von Kunden und Geschäftspartnern.

Insgesamt ist die regelmäßige Überprüfung aller Sicherheitsmaßnahmen ein wesentlicher Bestandteil der BSI-Zertifizierung. Durch diese Maßnahme können Unternehmen sicherstellen, dass ihre Informationssicherheit den hohen Anforderungen des BSI entspricht. Es ist ein kontinuierlicher Prozess, der dazu beiträgt, potenzielle Risiken zu minimieren und die Sicherheit sensibler Daten zu gewährleisten.

Um den Zertifizierungsprozess für die BSI-Zertifizierung effektiv zu verwalten und nachzuverfolgen, ist es ratsam, Checklisten und Dokumentationstools zu nutzen. Diese Tools helfen Ihnen dabei, den Überblick über die erforderlichen Schritte und Anforderungen zu behalten.

Eine Checkliste kann als Leitfaden dienen, der alle notwendigen Aufgaben und Maßnahmen auflistet, die zur Erfüllung der Zertifizierungsanforderungen erforderlich sind. Sie können diese Checkliste verwenden, um sicherzustellen, dass Sie keinen wichtigen Schritt übersehen. Es ist hilfreich, die Checkliste in Abschnitte oder Phasen zu unterteilen, um den Prozess übersichtlicher zu gestalten.

Darüber hinaus sollten Sie auch Dokumentationstools verwenden, um alle relevanten Informationen und Nachweise im Zusammenhang mit der Zertifizierung zu speichern. Dies kann von Vorlagen für Richtlinien und Verfahren bis hin zu Protokollen von Sicherheitsaudits reichen. Die Verwendung eines Dokumentationstools erleichtert nicht nur die Organisation Ihrer Unterlagen, sondern ermöglicht es Ihnen auch, diese leichter zugänglich zu machen und bei Bedarf darauf zurückzugreifen.

Die Nutzung von Checklisten und Dokumentationstools bietet mehrere Vorteile. Erstens helfen sie Ihnen dabei, den Fortschritt des Zertifizierungsprozesses nachzuverfolgen und sicherzustellen, dass Sie alle erforderlichen Schritte abgeschlossen haben. Zweitens bieten sie eine klare Struktur und Orientierungshilfe für Ihr Team während des gesamten Prozesses. Drittens erleichtern sie die Zusammenarbeit und Kommunikation zwischen den beteiligten Personen, da alle auf dem gleichen Stand sind und über die erforderlichen Informationen verfügen.

Es ist wichtig zu beachten, dass Checklisten und Dokumentationstools nur Werkzeuge sind und nicht den eigentlichen Inhalt der Zertifizierung liefern. Sie sollten weiterhin sicherstellen, dass Sie alle spezifischen Anforderungen erfüllen und die notwendigen Sicherheitsmaßnahmen implementieren.

Die Nutzung von Checklisten und Dokumentationstools ist eine bewährte Methode, um den Zertifizierungsprozess für die BSI-Zertifizierung effektiv zu verwalten und nachzuverfolgen. Indem Sie diese Tools in Ihren Prozess integrieren, können Sie sicherstellen, dass Sie alle erforderlichen Schritte durchführen und Ihre Informationen gut dokumentiert sind. Dies wird Ihnen helfen, den Zertifizierungsprozess reibungslos abzuschließen und das Vertrauen Ihrer Kunden in Ihre Informationssicherheit zu stärken.

Verfolgen Sie die Einhaltung der Richtlinien des BSI kontinuierlich , damit Ihr Unternehmen stets auf dem neuesten Stand bleibt .

Verfolgen Sie die Einhaltung der Richtlinien des BSI kontinuierlich, damit Ihr Unternehmen stets auf dem neuesten Stand bleibt.

Die BSI-Zertifizierung ist ein bedeutender Schritt für Unternehmen, um ihre Informationssicherheit zu stärken und das Vertrauen ihrer Kunden zu gewinnen. Doch es reicht nicht aus, einmalig die Zertifizierung zu erhalten – es ist entscheidend, die Einhaltung der Richtlinien des BSI kontinuierlich zu verfolgen.

Die Technologielandschaft entwickelt sich ständig weiter und neue Bedrohungen im Bereich der Informationssicherheit entstehen. Daher ist es wichtig, dass Unternehmen ihre Sicherheitsmaßnahmen regelmäßig überprüfen und anpassen, um mit den neuesten Anforderungen Schritt zu halten.

Indem Sie die Einhaltung der BSI-Richtlinien kontinuierlich verfolgen, stellen Sie sicher, dass Ihr Unternehmen auf dem neuesten Stand bleibt. Überprüfen Sie regelmäßig Ihre IT-Systeme und -Prozesse, um mögliche Schwachstellen oder Verbesserungspotenziale zu identifizieren. Führen Sie interne Audits durch oder beauftragen Sie externe Experten, um eine unabhängige Bewertung Ihrer Informationssicherheitsmaßnahmen durchzuführen.

Darüber hinaus sollten Sie auch über aktuelle Entwicklungen im Bereich der Informationssicherheit informiert bleiben. Das BSI veröffentlicht regelmäßig neue Empfehlungen und Best Practices zur Verbesserung der Informationssicherheit. Nehmen Sie an Schulungen oder Informationsveranstaltungen teil, um sich über die aktuellen Standards und Anforderungen auf dem Laufenden zu halten.

Die kontinuierliche Verfolgung der BSI-Richtlinien bietet Ihrem Unternehmen mehrere Vorteile. Sie gewährleistet, dass Ihre Informationssicherheitsmaßnahmen immer den aktuellen Standards entsprechen und Ihre sensiblen Daten angemessen geschützt sind. Gleichzeitig stärken Sie das Vertrauen Ihrer Kunden, da sie sehen, dass Sie die Sicherheit ihrer Informationen ernst nehmen.

Insgesamt ist die kontinuierliche Einhaltung der Richtlinien des BSI ein wichtiger Schritt, um Ihr Unternehmen vor Cyberangriffen zu schützen und die Informationssicherheit zu gewährleisten. Bleiben Sie auf dem neuesten Stand, passen Sie Ihre Maßnahmen an und setzen Sie die Empfehlungen des BSI konsequent um. Nur so können Sie sicherstellen, dass Ihr Unternehmen in einer sich ständig verändernden digitalen Welt sicher bleibt.

Seien Sie offen für externe Audits , damit Ihr Unternehmen seine Compliance mit dem BSI – Standard untermauern kann .

Seien Sie offen für externe Audits: Ein Schlüssel zur Untermauerung der BSI-Zertifizierung Ihres Unternehmens

Die BSI-Zertifizierung ist ein wichtiger Schritt für Unternehmen, um ihre Informationssicherheit zu stärken und das Vertrauen ihrer Kunden zu gewinnen. Ein entscheidender Aspekt dieses Prozesses ist die Durchführung externer Audits. Indem Sie Ihr Unternehmen für externe Überprüfungen öffnen, können Sie die Compliance mit dem BSI-Standard nachweisen und die Glaubwürdigkeit Ihrer Informationssicherheitsmaßnahmen steigern.

Externe Audits werden von unabhängigen Prüfern durchgeführt, die über das erforderliche Fachwissen verfügen, um Ihre IT-Systeme und -Prozesse objektiv zu bewerten. Diese Auditoren überprüfen, ob Ihre Sicherheitsmaßnahmen den Anforderungen des BSI-Standards entsprechen und ob angemessene Schutzmaßnahmen implementiert wurden.

Indem Sie sich für externe Audits öffnen, zeigen Sie Ihr Engagement für Transparenz und Offenheit in Bezug auf Ihre Informationssicherheitspraktiken. Dies signalisiert Ihren Kunden und Geschäftspartnern, dass Sie bereit sind, sich einem unabhängigen Prüfungsprozess zu unterziehen, um die Wirksamkeit Ihrer Sicherheitsmaßnahmen zu bestätigen.

Darüber hinaus bieten externe Audits eine wertvolle Gelegenheit, Schwachstellen in Ihren Sicherheitssystemen aufzudecken. Die Prüfer können Ihnen wertvolles Feedback geben und Empfehlungen zur Verbesserung Ihrer Informationssicherheitsmaßnahmen geben. Dies ermöglicht es Ihnen, Ihre Sicherheitsstrategie kontinuierlich zu optimieren und potenzielle Risiken proaktiv anzugehen.

Es ist wichtig zu beachten, dass externe Audits kein einmaliger Prozess sind. Um die BSI-Zertifizierung aufrechtzuerhalten, müssen regelmäßige Überprüfungen durchgeführt werden. Indem Sie sich kontinuierlich für externe Audits öffnen, können Sie sicherstellen, dass Ihr Unternehmen stets den aktuellen Anforderungen in Bezug auf Informationssicherheit gerecht wird.

Insgesamt ist die Offenheit für externe Audits ein entscheidender Schritt, um die BSI-Zertifizierung Ihres Unternehmens zu untermauern. Es zeigt Ihr Engagement für Informationssicherheit und ermöglicht es Ihnen, das Vertrauen Ihrer Kunden zu gewinnen. Durch die kontinuierliche Verbesserung Ihrer Sicherheitsmaßnahmen können Sie Ihr Unternehmen effektiv vor Bedrohungen schützen und einen soliden Ruf in Bezug auf Informationssicherheit aufbauen.