ISO 27001 Zertifizierung: Gewährleistung der Informationssicherheit

In einer zunehmend digitalisierten Welt, in der Unternehmen auf eine Vielzahl von Informationen und Daten angewiesen sind, wird die Sicherheit dieser Informationen zu einer Priorität. Die ISO 27001 Zertifizierung bietet eine anerkannte Methode, um die Informationssicherheit in Unternehmen zu gewährleisten.

Die ISO 27001 ist ein internationaler Standard für Informationssicherheitsmanagementsysteme (ISMS). Sie legt die Anforderungen an ein effektives ISMS fest und hilft Unternehmen dabei, Risiken im Zusammenhang mit der Vertraulichkeit, Integrität und Verfügbarkeit ihrer Informationen zu identifizieren und zu bewältigen.

Eine ISO 27001 Zertifizierung bietet zahlreiche Vorteile für Unternehmen. Erstens ermöglicht sie es Unternehmen, den Schutz sensibler Informationen zu verbessern. Durch die Implementierung eines ISMS können Schwachstellen identifiziert und angemessene Sicherheitsmaßnahmen ergriffen werden, um das Risiko von Datenverlust oder unbefugtem Zugriff zu minimieren.

Darüber hinaus stärkt die ISO 27001 Zertifizierung das Vertrauen der Kunden und Partner in das Unternehmen. Indem man nachweist, dass man robuste Sicherheitsmaßnahmen implementiert hat und sich regelmäßigen Überprüfungen unterzieht, kann man potenzielle Bedenken hinsichtlich des Datenschutzes zerstreuen und das Image des Unternehmens stärken.

Ein weiterer Vorteil der ISO 27001 Zertifizierung besteht darin, dass sie gesetzliche Anforderungen erfüllt. Viele Länder haben spezifische Vorschriften zum Schutz personenbezogener Daten erlassen, und die ISO 27001 hilft Unternehmen dabei, diese Anforderungen zu erfüllen und potenzielle Geldbußen oder rechtliche Konsequenzen zu vermeiden.

Die ISO 27001 Zertifizierung ist ein umfassender Prozess, der verschiedene Schritte umfasst. Zunächst muss das Unternehmen eine Bestandsaufnahme seiner Informationen und Risiken durchführen. Anschließend werden Sicherheitsziele festgelegt und entsprechende Maßnahmen entwickelt. Regelmäßige Überprüfungen und Audits sind ebenfalls Teil des Prozesses, um sicherzustellen, dass das ISMS effektiv funktioniert und kontinuierlich verbessert wird.

Es ist wichtig zu beachten, dass die ISO 27001 Zertifizierung kein einmaliger Prozess ist. Sie erfordert eine kontinuierliche Verpflichtung zur Informationssicherheit und regelmäßige Überprüfungen, um sicherzustellen, dass das ISMS den aktuellen Bedrohungen standhält.

Insgesamt bietet die ISO 27001 Zertifizierung Unternehmen ein robustes Rahmenwerk zur Gewährleistung der Informationssicherheit. Durch die Implementierung eines ISMS können Unternehmen ihre Daten schützen, das Vertrauen der Kunden stärken und gesetzliche Anforderungen erfüllen. Es ist eine Investition in die Zukunft des Unternehmens und ein Zeichen für das Engagement für den Schutz sensibler Informationen in einer digitalen Welt.

9 Tipps zur ISO 27001 Zertifizierung: Machen Sie sich mit den Anforderungen vertraut

- Machen Sie sich mit den Anforderungen der ISO 27001 Zertifizierung vertraut.

- Entwickeln Sie ein Verständnis für die Unternehmenskultur und die Art und Weise, wie Informationen geschützt werden müssen.

- Erstellen Sie ein umfassendes Risikomanagement-Programm zur Identifizierung, Bewertung und Behandlung von Sicherheitsrisiken.

- Schulen Sie Ihre Mitarbeiter in den Grundsätzen des Datenschutzes und der Informationssicherheit, um sicherzustellen, dass alle Richtlinien befolgt werden.

- Überprüfen Sie regelmäßig Ihre Systeme auf Schwachstellen und machen Sie notwendige Updates oder Änderungen an Ihren Prozessen oder Technologien, um eine kontinuierliche Verbesserung zu erreichen.

- Stellen Sie sicher, dass alle relevanten Dokumentationen aktuell gehalten werden und dass alle Richtlinien ordnungsgemäß implementiert sind.

- Verfolgen Sie jede Änderung an den Systemparametern sowie jeden Zugriff auf sensible Daten oder Systeme im Unternehmen, um potenzielle Sicherheitsrisiken zu vermeiden oder frühzeitig zu erkennen .

- Halten Sie einen Notfallplan bereit , falls es doch zu einem Sicherheitsvorfall kommt .

- Führen Sie regelmäßige Audits durch , um die Einhaltung der ISO 27001-Richtlinien zu überprüfen .

Machen Sie sich mit den Anforderungen der ISO 27001 Zertifizierung vertraut.

Die ISO 27001 Zertifizierung ist ein wichtiger Schritt für Unternehmen, um die Informationssicherheit zu gewährleisten. Bevor Sie diesen Prozess beginnen, ist es entscheidend, sich mit den Anforderungen der Zertifizierung vertraut zu machen.

Die ISO 27001 legt die Standards und Richtlinien für ein effektives Informationssicherheitsmanagementsystem (ISMS) fest. Um die Zertifizierung zu erhalten, müssen Unternehmen sicherstellen, dass sie alle relevanten Anforderungen erfüllen.

Ein erster Schritt besteht darin, die ISO 27001 Norm genau zu studieren und ihre Bestimmungen zu verstehen. Dies umfasst die Kenntnis der verschiedenen Abschnitte und Anforderungen, wie beispielsweise die Risikobewertung und -behandlung, das Management von Informationen und Kommunikation oder das Überwachen und Überprüfen des ISMS.

Es ist auch wichtig, sich darüber im Klaren zu sein, dass die ISO 27001 Zertifizierung keine einmalige Angelegenheit ist. Es erfordert eine kontinuierliche Verpflichtung zur Informationssicherheit und regelmäßige Überprüfungen des ISMS.

Um sicherzustellen, dass Ihr Unternehmen bereit ist, die Anforderungen der Zertifizierung zu erfüllen, können Sie externe Berater oder Experten hinzuziehen. Diese können Ihnen bei der Implementierung des ISMS helfen und sicherstellen, dass alle erforderlichen Maßnahmen ergriffen werden.

Darüber hinaus sollten Sie interne Schulungen durchführen, um Ihre Mitarbeiter über die Anforderungen der ISO 27001 Zertifizierung zu informieren. Dies stellt sicher, dass alle im Unternehmen ein gemeinsames Verständnis für die Informationssicherheit haben und aktiv zur Umsetzung des ISMS beitragen können.

Indem Sie sich mit den Anforderungen der ISO 27001 Zertifizierung vertraut machen, setzen Sie die Grundlage für einen erfolgreichen Prozess. Sie können sicherstellen, dass Ihr Unternehmen alle erforderlichen Schritte unternimmt, um die Informationssicherheit zu gewährleisten und das Vertrauen Ihrer Kunden und Partner zu stärken.

Bei der Implementierung eines Informationssicherheitsmanagementsystems (ISMS) gemäß ISO 27001 ist es von entscheidender Bedeutung, ein umfassendes Verständnis für die Unternehmenskultur und die Art und Weise zu entwickeln, wie Informationen geschützt werden müssen.

Jedes Unternehmen hat eine einzigartige Unternehmenskultur, die seine Werte, Normen und Verhaltensweisen prägt. Diese Kultur beeinflusst auch den Umgang mit Informationen und den Schutz sensibler Daten. Indem man sich mit der Unternehmenskultur vertraut macht, kann man besser verstehen, wie Informationen innerhalb des Unternehmens behandelt werden und welche Sicherheitsmaßnahmen erforderlich sind.

Es ist wichtig, dass sich das ISMS nahtlos in die bestehende Unternehmenskultur integriert. Dies bedeutet, dass alle Mitarbeiter in den Prozess eingebunden werden sollten und ein Bewusstsein dafür entwickeln müssen, warum Informationssicherheit von entscheidender Bedeutung ist. Schulungen und Sensibilisierungsmaßnahmen können dazu beitragen, das Bewusstsein zu schärfen und sicherzustellen, dass alle Mitarbeiter ihre Verantwortung für den Schutz von Informationen verstehen.

Darüber hinaus sollte das ISMS auf die spezifischen Anforderungen des Unternehmens zugeschnitten sein. Jedes Unternehmen hat unterschiedliche Informationsbedürfnisse und -risiken. Indem man diese Bedürfnisse identifiziert und bewertet, kann man geeignete Sicherheitsmaßnahmen entwickeln, die den Schutz der Informationen gewährleisten, ohne die Geschäftsprozesse zu beeinträchtigen.

Ein weiterer wichtiger Aspekt ist die Einbindung des Managements. Das Management sollte das ISMS unterstützen und eine klare Botschaft über die Bedeutung von Informationssicherheit senden. Dies kann durch die Bereitstellung von Ressourcen, die Festlegung von Zielen und regelmäßige Überprüfungen des ISMS erreicht werden.

Indem man ein Verständnis für die Unternehmenskultur und die Art und Weise entwickelt, wie Informationen geschützt werden müssen, legt man den Grundstein für eine erfolgreiche Implementierung eines ISMS gemäß ISO 27001. Es ermöglicht eine maßgeschneiderte Herangehensweise an die Informationssicherheit und fördert das Engagement aller Mitarbeiter für den Schutz sensibler Daten. Letztendlich trägt dies dazu bei, das Risiko von Datenverlust oder unbefugtem Zugriff zu minimieren und das Vertrauen sowohl intern als auch extern zu stärken.

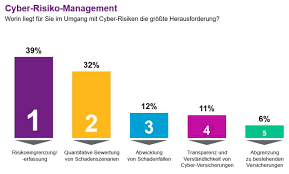

Erstellen Sie ein umfassendes Risikomanagement-Programm zur Identifizierung, Bewertung und Behandlung von Sicherheitsrisiken.

Die ISO 27001 Zertifizierung ist ein effektiver Weg, um die Informationssicherheit in Unternehmen zu gewährleisten. Ein wichtiger Schritt bei der Implementierung eines Informationssicherheitsmanagementsystems (ISMS) nach ISO 27001 besteht darin, ein umfassendes Risikomanagement-Programm zu entwickeln.

Ein solches Programm ermöglicht es Unternehmen, potenzielle Sicherheitsrisiken zu identifizieren, ihre Auswirkungen zu bewerten und geeignete Maßnahmen zur Behandlung dieser Risiken zu ergreifen.

Der erste Schritt besteht darin, eine umfassende Bestandsaufnahme aller Informationen und Daten durchzuführen, die in Ihrem Unternehmen verarbeitet werden. Identifizieren Sie alle relevanten Systeme, Netzwerke, Anwendungen und Prozesse. Dies hilft Ihnen dabei, potenzielle Schwachstellen und Bedrohungen zu erkennen.

Als nächstes bewerten Sie die Risiken im Zusammenhang mit diesen Informationen. Berücksichtigen Sie dabei sowohl die Wahrscheinlichkeit eines Vorfalls als auch seine potenziellen Auswirkungen auf Ihr Unternehmen. Eine gründliche Bewertung ermöglicht es Ihnen, Prioritäten zu setzen und sich auf die am dringendsten zu behandelnden Risiken zu konzentrieren.

Sobald Sie Ihre Risiken identifiziert und bewertet haben, ist es wichtig, geeignete Maßnahmen zur Behandlung dieser Risiken zu ergreifen. Dies kann technische Lösungen wie Firewalls oder Verschlüsselung umfassen, aber auch organisatorische Maßnahmen wie Richtlinien und Schulungen für Mitarbeiter.

Ein kontinuierlicher Überwachungs- und Verbesserungsprozess ist ebenfalls entscheidend. Regelmäßige Überprüfungen und Audits helfen dabei, die Wirksamkeit der getroffenen Maßnahmen zu überprüfen und sicherzustellen, dass sie den aktuellen Bedrohungen standhalten.

Die Erstellung eines umfassenden Risikomanagement-Programms ist ein wesentlicher Bestandteil der ISO 27001 Zertifizierung. Es ermöglicht Unternehmen, potenzielle Sicherheitsrisiken proaktiv zu identifizieren und angemessene Maßnahmen zu ergreifen, um diese Risiken zu behandeln. Dies trägt zur Stärkung der Informationssicherheit bei und hilft Unternehmen dabei, den Schutz ihrer sensiblen Informationen zu gewährleisten.

Die Schulung der Mitarbeiter in den Grundsätzen des Datenschutzes und der Informationssicherheit ist ein wichtiger Schritt für Unternehmen, die eine ISO 27001 Zertifizierung anstreben. Es ist von entscheidender Bedeutung, dass alle Mitarbeiter das Bewusstsein für die Bedeutung des Datenschutzes und der Informationssicherheit entwickeln und verstehen, wie sie ihre täglichen Aufgaben sicher ausführen können.

Durch Schulungen können die Mitarbeiter über die verschiedenen Aspekte des Datenschutzes und der Informationssicherheit informiert werden. Sie lernen, wie sie vertrauliche Informationen schützen können, wie sie mit sensiblen Daten umgehen sollten und welche Verhaltensweisen dazu beitragen, das Risiko von Sicherheitsverletzungen zu minimieren.

Die Schulungen sollten alle relevanten Richtlinien und Verfahren abdecken, die im Unternehmen implementiert wurden. Dies kann den Umgang mit Passwörtern, den sicheren Umgang mit E-Mails oder die Nutzung von Cloud-Diensten umfassen. Die Mitarbeiter sollten auch über mögliche Bedrohungen aufgeklärt werden, wie zum Beispiel Phishing-Angriffe oder Social Engineering.

Darüber hinaus ist es wichtig sicherzustellen, dass die Schulungen regelmäßig aktualisiert werden. Da sich Technologien und Bedrohungen ständig weiterentwickeln, müssen die Mitarbeiter auf dem neuesten Stand bleiben und über aktuelle Best Practices informiert werden.

Durch die Schulung der Mitarbeiter in den Grundsätzen des Datenschutzes und der Informationssicherheit können Unternehmen das Risiko von Sicherheitsverletzungen erheblich reduzieren. Gut geschulte Mitarbeiter sind in der Lage, potenzielle Bedrohungen zu erkennen und angemessen darauf zu reagieren. Dies trägt zur Stärkung des ISMS bei und unterstützt das Unternehmen bei der Erfüllung der Anforderungen für eine ISO 27001 Zertifizierung.

Insgesamt ist die Schulung der Mitarbeiter ein wesentlicher Bestandteil des Informationssicherheitsmanagements. Indem alle Mitarbeiter die Grundsätze des Datenschutzes und der Informationssicherheit verstehen und befolgen, kann das Unternehmen seine Daten besser schützen und das Vertrauen seiner Kunden stärken.

Überprüfen Sie regelmäßig Ihre Systeme auf Schwachstellen und machen Sie notwendige Updates oder Änderungen an Ihren Prozessen oder Technologien, um eine kontinuierliche Verbesserung zu erreichen.

ISO 27001 Zertifizierung: Regelmäßige Überprüfung und kontinuierliche Verbesserung

Die ISO 27001 Zertifizierung ist ein wichtiger Schritt, um die Informationssicherheit in Ihrem Unternehmen zu gewährleisten. Doch es reicht nicht aus, einmalig Sicherheitsmaßnahmen zu implementieren. Um einen effektiven Schutz Ihrer Informationen aufrechtzuerhalten, ist es entscheidend, regelmäßige Überprüfungen durchzuführen und kontinuierliche Verbesserungen vorzunehmen.

Eine der besten Praktiken zur Sicherstellung der Informationssicherheit besteht darin, Ihre Systeme regelmäßig auf Schwachstellen zu überprüfen. Dies kann durch interne oder externe Audits, Penetrationstests oder Sicherheitsüberprüfungen erfolgen. Indem Sie potenzielle Schwachstellen identifizieren, können Sie proaktiv Maßnahmen ergreifen, um diese zu beheben und das Risiko von Datenverlusten oder unbefugtem Zugriff zu minimieren.

Darüber hinaus sollten Sie stets auf dem neuesten Stand bleiben und notwendige Updates oder Änderungen an Ihren Prozessen oder Technologien vornehmen. Die Bedrohungslandschaft entwickelt sich ständig weiter, und neue Sicherheitslücken können auftreten. Indem Sie Ihre Systeme aktuell halten und auf bekannte Schwachstellen reagieren, stellen Sie sicher, dass Ihr Unternehmen gut geschützt ist.

Die kontinuierliche Verbesserung ist ein wesentlicher Bestandteil eines effektiven Informationssicherheitsmanagementsystems (ISMS). Durch regelmäßige Überprüfungen und Bewertungen können Sie Schwachstellen erkennen, Verbesserungspotenziale identifizieren und Maßnahmen ergreifen, um die Sicherheit Ihrer Informationen kontinuierlich zu erhöhen.

Eine wichtige Komponente der kontinuierlichen Verbesserung ist auch das Einbeziehen der Mitarbeiter. Schulungen und Sensibilisierungsmaßnahmen können dazu beitragen, das Sicherheitsbewusstsein in Ihrem Unternehmen zu stärken und sicherzustellen, dass alle Mitarbeiterinnen und Mitarbeiter aktiv zur Informationssicherheit beitragen.

Die ISO 27001 Zertifizierung ist ein langfristiger Prozess. Durch regelmäßige Überprüfungen Ihrer Systeme auf Schwachstellen und die kontinuierliche Verbesserung Ihrer Sicherheitsmaßnahmen bleiben Sie jedoch einen Schritt voraus. Indem Sie Ihre Informationen schützen, minimieren Sie Risiken und stärken das Vertrauen von Kunden und Partnern in Ihr Unternehmen.

Investieren Sie in die regelmäßige Überprüfung Ihrer Systeme auf Schwachstellen und in kontinuierliche Verbesserungen, um eine starke Informationssicherheit zu gewährleisten. Es ist ein wichtiger Schritt auf dem Weg zur ISO 27001 Zertifizierung und zur Sicherung Ihrer Unternehmensdaten.

Stellen Sie sicher, dass alle relevanten Dokumentationen aktuell gehalten werden und dass alle Richtlinien ordnungsgemäß implementiert sind.

Bei der ISO 27001 Zertifizierung ist es von entscheidender Bedeutung, dass alle relevanten Dokumentationen auf dem neuesten Stand sind und dass alle Richtlinien ordnungsgemäß implementiert werden. Dieser Schritt ist ein wesentlicher Bestandteil eines effektiven Informationssicherheitsmanagementsystems (ISMS).

Die regelmäßige Aktualisierung der Dokumentation gewährleistet, dass alle Informationen, Prozesse und Verfahren korrekt und aktuell dokumentiert sind. Es ist wichtig sicherzustellen, dass die Dokumentation leicht zugänglich ist und von den Mitarbeitern verstanden wird. Dies erleichtert nicht nur die täglichen Arbeitsabläufe, sondern stellt auch sicher, dass im Falle eines Sicherheitsvorfalls oder einer Überprüfung alle erforderlichen Informationen verfügbar sind.

Darüber hinaus müssen alle Richtlinien ordnungsgemäß implementiert werden. Dies bedeutet, dass die festgelegten Sicherheitsziele und -maßnahmen in der Praxis umgesetzt werden müssen. Es ist wichtig sicherzustellen, dass Mitarbeiter über die Richtlinien informiert sind und diese in ihrem täglichen Handeln berücksichtigen.

Eine regelmäßige Überprüfung der Umsetzung aller relevanten Dokumentationen und Richtlinien ist unerlässlich. Dadurch können mögliche Abweichungen oder Schwachstellen identifiziert werden, die dann behoben werden können. Regelmäßige interne Audits helfen dabei sicherzustellen, dass das ISMS effektiv funktioniert und den Anforderungen der ISO 27001 entspricht.

Die Sicherstellung, dass alle relevanten Dokumentationen aktuell gehalten werden und dass alle Richtlinien ordnungsgemäß implementiert sind, ist ein kritischer Schritt auf dem Weg zur ISO 27001 Zertifizierung. Es gewährleistet die Konsistenz und Effektivität des Informationssicherheitsmanagementsystems und trägt dazu bei, das Risiko von Sicherheitsverletzungen zu minimieren.

Indem Sie sicherstellen, dass Ihre Dokumentationen auf dem neuesten Stand sind und alle Richtlinien korrekt implementiert werden, können Sie das Vertrauen Ihrer Kunden stärken, die Einhaltung gesetzlicher Vorschriften sicherstellen und Ihre Informationen effektiv schützen. Es ist ein wichtiger Schritt in Richtung einer sicheren und geschützten digitalen Umgebung für Ihr Unternehmen.

Verfolgen Sie jede Änderung an den Systemparametern sowie jeden Zugriff auf sensible Daten oder Systeme im Unternehmen, um potenzielle Sicherheitsrisiken zu vermeiden oder frühzeitig zu erkennen .

Die ISO 27001 Zertifizierung ist ein wichtiger Schritt für Unternehmen, um die Informationssicherheit zu gewährleisten. Eine effektive Maßnahme, um potenzielle Sicherheitsrisiken zu vermeiden oder frühzeitig zu erkennen, besteht darin, jede Änderung an den Systemparametern sowie jeden Zugriff auf sensible Daten oder Systeme im Unternehmen zu verfolgen.

Indem man alle Änderungen und Zugriffe protokolliert, schafft man eine transparente und nachvollziehbare Audit-Spur. Dies ermöglicht es dem Unternehmen, potenzielle Sicherheitsverletzungen oder ungewöhnliche Aktivitäten schnell zu erkennen und entsprechend darauf zu reagieren.

Die Verfolgung von Änderungen an den Systemparametern ermöglicht es dem Unternehmen, sicherzustellen, dass nur autorisierte Personen Zugriff auf kritische Systeme haben. Durch die Protokollierung dieser Änderungen kann man auch feststellen, ob unbefugte Aktivitäten stattgefunden haben oder ob es Anzeichen für eine Kompromittierung des Systems gibt.

Ebenso wichtig ist die Überwachung des Zugriffs auf sensible Daten. Indem man jeden Zugriff protokolliert und überwacht, kann man sicherstellen, dass nur berechtigte Mitarbeiter auf diese Daten zugreifen können. Dadurch wird das Risiko eines Datenlecks minimiert und die Vertraulichkeit sensibler Informationen gewahrt.

Es ist ratsam, ein zentrales Protokollierungssystem einzurichten und geeignete Tools zur Überwachung der Systemparameteränderungen und des Datenzugriffs zu verwenden. Durch regelmäßige Überprüfung und Analyse der Protokolle kann man potenzielle Sicherheitsbedrohungen frühzeitig erkennen und geeignete Gegenmaßnahmen ergreifen.

Die Verfolgung von Änderungen an den Systemparametern sowie des Zugriffs auf sensible Daten oder Systeme ist ein wichtiger Bestandteil eines umfassenden Informationssicherheitsmanagementsystems gemäß ISO 27001. Indem man diese Maßnahme umsetzt, kann das Unternehmen potenzielle Sicherheitsrisiken minimieren und die Integrität, Vertraulichkeit und Verfügbarkeit seiner Informationen gewährleisten.

Halten Sie einen Notfallplan bereit , falls es doch zu einem Sicherheitsvorfall kommt .

ISO 27001 Zertifizierung: Halten Sie einen Notfallplan bereit, falls es doch zu einem Sicherheitsvorfall kommt

Die ISO 27001 Zertifizierung ist ein wichtiger Schritt zur Gewährleistung der Informationssicherheit in Unternehmen. Es hilft, Risiken zu identifizieren und angemessene Sicherheitsmaßnahmen zu implementieren. Doch trotz aller Vorsichtsmaßnahmen kann es immer noch zu Sicherheitsvorfällen kommen. Daher ist es entscheidend, einen Notfallplan bereitzuhalten.

Ein Notfallplan ist ein dokumentiertes Verfahren, das festlegt, wie das Unternehmen auf einen Sicherheitsvorfall reagiert. Er sollte klare Anweisungen und Verantwortlichkeiten enthalten, um eine schnelle und effektive Reaktion sicherzustellen.

Der erste Schritt bei der Erstellung eines Notfallplans besteht darin, potenzielle Sicherheitsvorfälle zu identifizieren. Dies können beispielsweise Datenverstöße, Systemausfälle oder Cyberangriffe sein. Sobald diese identifiziert sind, sollten klare Eskalationswege und Kommunikationskanäle festgelegt werden.

Der Notfallplan sollte auch Maßnahmen zur Eindämmung des Vorfalls enthalten. Dies kann die Isolierung von betroffenen Systemen oder die Abschaltung von Netzwerken umfassen, um eine weitere Ausbreitung des Vorfalls zu verhindern.

Darüber hinaus sollte der Plan auch die Wiederherstellung der normalen Betriebsfähigkeit des Unternehmens nach einem Vorfall abdecken. Dies kann die Wiederherstellung von Backups oder die Implementierung zusätzlicher Sicherheitsmaßnahmen beinhalten, um zukünftige Vorfälle zu verhindern.

Ein Notfallplan ist nur dann effektiv, wenn er regelmäßig überprüft und aktualisiert wird. Technologische Entwicklungen und neue Bedrohungen erfordern eine kontinuierliche Anpassung des Plans, um sicherzustellen, dass er den aktuellen Bedürfnissen und Herausforderungen gerecht wird.

Die ISO 27001 Zertifizierung legt großen Wert auf die Implementierung eines Notfallplans als Teil des Informationssicherheitsmanagementsystems. Durch die Bereitstellung eines solchen Plans können Unternehmen sicherstellen, dass sie im Falle eines Sicherheitsvorfalls schnell und effektiv reagieren können, um Schäden zu minimieren und den normalen Betrieb so schnell wie möglich wiederherzustellen.

Insgesamt ist ein Notfallplan ein unverzichtbares Instrument zur Bewältigung von Sicherheitsvorfällen. Indem Unternehmen einen solchen Plan bereithalten, zeigen sie ihr Engagement für die Informationssicherheit und ihre Fähigkeit, auf unvorhergesehene Ereignisse angemessen zu reagieren.

Führen Sie regelmäßige Audits durch , um die Einhaltung der ISO 27001-Richtlinien zu überprüfen .

Führen Sie regelmäßige Audits durch, um die Einhaltung der ISO 27001-Richtlinien zu überprüfen

Die ISO 27001-Zertifizierung ist ein wichtiger Schritt für Unternehmen, um die Informationssicherheit zu gewährleisten. Um sicherzustellen, dass das Informationssicherheitsmanagementsystem (ISMS) effektiv funktioniert und die ISO 27001-Richtlinien eingehalten werden, ist es entscheidend, regelmäßige Audits durchzuführen.

Ein Audit ist eine systematische Überprüfung des ISMS, um sicherzustellen, dass es den Anforderungen der ISO 27001 entspricht. Es ist eine Gelegenheit, Schwachstellen zu identifizieren und Verbesserungspotenziale aufzudecken. Durch regelmäßige Audits können Unternehmen sicherstellen, dass ihre Informationssicherheitsmaßnahmen kontinuierlich überwacht und verbessert werden.

Während eines Audits werden verschiedene Bereiche des ISMS untersucht. Dazu gehören unter anderem die Dokumentation von Richtlinien und Verfahren, der Zugriff auf Informationen und Systeme, das Management von Risiken und Bedrohungen sowie die Schulung der Mitarbeiter im Umgang mit sensiblen Informationen.

Regelmäßige Audits bieten mehrere Vorteile für Unternehmen. Erstens ermöglichen sie eine frühzeitige Erkennung von Sicherheitslücken oder Schwachstellen im ISMS. Durch die Identifizierung solcher Probleme können geeignete Maßnahmen ergriffen werden, um das Risiko von Sicherheitsverletzungen zu minimieren.

Zweitens gewährleisten regelmäßige Audits die Einhaltung der ISO 27001-Richtlinien. Sie helfen sicherzustellen, dass das ISMS den international anerkannten Standards entspricht und somit die Informationssicherheit auf einem hohen Niveau gewährleistet ist.

Darüber hinaus fördern Audits eine Kultur der kontinuierlichen Verbesserung. Durch die regelmäßige Überprüfung des ISMS können Unternehmen Schwachstellen identifizieren und Maßnahmen ergreifen, um diese zu beheben. Dies trägt dazu bei, dass das ISMS effektiver wird und den sich ständig ändernden Bedrohungen und Anforderungen gerecht wird.

Insgesamt ist die Durchführung regelmäßiger Audits ein wesentlicher Bestandteil des ISO 27001-Zertifizierungsprozesses. Es ermöglicht Unternehmen, ihre Informationssicherheitsmaßnahmen zu überwachen, Schwachstellen zu identifizieren und die Einhaltung der ISO 27001-Richtlinien sicherzustellen. Durch kontinuierliche Verbesserungen können Unternehmen ihre Sicherheitsstandards aufrechterhalten und ihre Informationen effektiv schützen.