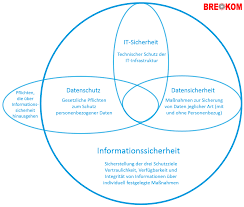

Datensicherheit und Datenschutz

Die Themen Datensicherheit und Datenschutz gewinnen in der heutigen digitalen Welt immer mehr an Bedeutung. Mit der zunehmenden Digitalisierung und Vernetzung von Informationen ist es entscheidend, die Sicherheit sensibler Daten zu gewährleisten.

Datensicherheit bezieht sich auf Maßnahmen, die ergriffen werden, um Daten vor unbefugtem Zugriff, Verlust oder Diebstahl zu schützen. Dies umfasst die Verschlüsselung von Daten, die Implementierung von Zugriffskontrollen und Sicherheitsrichtlinien sowie regelmäßige Sicherheitsüberprüfungen.

Datenschutz hingegen bezieht sich auf den Schutz personenbezogener Daten und das Recht des Einzelnen auf informationelle Selbstbestimmung. Unternehmen und Organisationen müssen sicherstellen, dass personenbezogene Daten nur für legitime Zwecke verwendet werden und angemessen geschützt sind.

Die Einhaltung von Datenschutzvorschriften wie der Datenschutz-Grundverordnung (DSGVO) in der Europäischen Union ist für Unternehmen obligatorisch. Verstöße gegen diese Vorschriften können zu schwerwiegenden rechtlichen Konsequenzen führen.

Es ist wichtig, dass sowohl Unternehmen als auch Einzelpersonen sich der Bedeutung von Datensicherheit und Datenschutz bewusst sind. Durch den verantwortungsvollen Umgang mit Daten können wir dazu beitragen, die Privatsphäre zu schützen und das Vertrauen in digitale Systeme zu stärken.

Gemeinsam können wir dazu beitragen, eine sichere und datenschutzkonforme digitale Zukunft zu gestalten.

9 Vorteile von Datensicherheit und Datenschutz: Unverzichtbare Strategien für den Schutz digitaler Informationen

- Schutz sensibler Daten vor unbefugtem Zugriff

- Verhinderung von Datenverlust und Diebstahl

- Gewährleistung der Privatsphäre von Einzelpersonen

- Einhaltung gesetzlicher Datenschutzvorschriften wie der DSGVO

- Stärkung des Vertrauens in digitale Systeme

- Prävention von Identitätsdiebstahl und Betrug

- Sicherstellung der Integrität und Vertraulichkeit von Daten

- Schutz vor Cyberangriffen und Malware-Infektionen

- Vermeidung finanzieller Schäden durch Datenschutzverletzungen

Drei Nachteile von Datensicherheit und Datenschutz: Komplexität, Kosten und Risiken

- Datensicherheit und Datenschutz erfordern oft komplexe technische Maßnahmen, die für Laien schwer zu verstehen sein können.

- Die Umsetzung von strengen Datenschutzstandards kann zeitaufwändig und kostspielig sein, insbesondere für kleine Unternehmen oder Organisationen.

- Trotz aller Bemühungen um Datensicherheit besteht immer das Risiko von Datenlecks oder Cyberangriffen, die sensible Informationen gefährden können.

Schutz sensibler Daten vor unbefugtem Zugriff

Der Schutz sensibler Daten vor unbefugtem Zugriff ist ein entscheidender Vorteil von Datensicherheit und Datenschutz. Durch die Implementierung von Sicherheitsmaßnahmen wie Verschlüsselungstechnologien und Zugriffskontrollen können Unternehmen und Organisationen sicherstellen, dass vertrauliche Informationen geschützt sind und nur autorisierten Personen zugänglich gemacht werden. Dies trägt dazu bei, das Risiko von Datenlecks und Cyberangriffen zu minimieren, was wiederum das Vertrauen der Kunden stärkt und die Integrität der Daten bewahrt.

Verhinderung von Datenverlust und Diebstahl

Durch eine effektive Datensicherheit und Datenschutzmaßnahmen wird der Datenverlust und Diebstahl verhindert. Indem sensible Daten verschlüsselt und mit Zugriffskontrollen geschützt werden, wird sichergestellt, dass nur autorisierte Personen auf die Informationen zugreifen können. Dies trägt dazu bei, dass vertrauliche Daten nicht in falsche Hände geraten und die Integrität sowie Vertraulichkeit der Informationen gewahrt bleiben. Durch die Prävention von Datenverlust und Diebstahl können Unternehmen und Einzelpersonen ihre sensiblen Daten sicher aufbewahren und das Risiko von finanziellen Schäden oder Rufschädigung minimieren.

Gewährleistung der Privatsphäre von Einzelpersonen

Die Datensicherheit und der Datenschutz gewährleisten die Privatsphäre von Einzelpersonen, indem sie sicherstellen, dass persönliche Daten geschützt und vertraulich behandelt werden. Indem sensible Informationen vor unbefugtem Zugriff geschützt werden, können Einzelpersonen sicher sein, dass ihre persönlichen Daten nicht missbraucht oder für unerwünschte Zwecke verwendet werden. Dies trägt dazu bei, das Vertrauen der Menschen in den Umgang mit ihren Daten zu stärken und schafft eine Grundlage für eine sichere und respektvolle Nutzung digitaler Dienste.

Einhaltung gesetzlicher Datenschutzvorschriften wie der DSGVO

Die Einhaltung gesetzlicher Datenschutzvorschriften wie der Datenschutz-Grundverordnung (DSGVO) bietet einen wichtigen Pro im Bereich der Datensicherheit und des Datenschutzes. Die DSGVO legt klare Regeln fest, wie personenbezogene Daten erhoben, verarbeitet und geschützt werden müssen, um die Privatsphäre und die Rechte der Einzelpersonen zu wahren. Durch die strikte Einhaltung dieser Vorschriften können Unternehmen das Vertrauen ihrer Kunden stärken, rechtliche Konsequenzen vermeiden und insgesamt eine transparente und verantwortungsvolle Datenverarbeitung gewährleisten.

Stärkung des Vertrauens in digitale Systeme

Die Datensicherheit und der Datenschutz tragen maßgeblich zur Stärkung des Vertrauens in digitale Systeme bei. Indem sensible Daten geschützt werden und die Privatsphäre der Nutzer respektiert wird, können Unternehmen und Organisationen das Vertrauen ihrer Kunden gewinnen. Das Bewusstsein für die Sicherheit von persönlichen Informationen fördert eine positive Wahrnehmung digitaler Dienste und trägt dazu bei, Bedenken hinsichtlich des Missbrauchs von Daten zu mindern. Durch die Implementierung effektiver Sicherheitsmaßnahmen können digitale Systeme als vertrauenswürdig und zuverlässig wahrgenommen werden, was letztendlich zu einer nachhaltigen Beziehung zwischen Anbietern und Nutzern führt.

Prävention von Identitätsdiebstahl und Betrug

Die Datensicherheit und der Datenschutz spielen eine entscheidende Rolle bei der Prävention von Identitätsdiebstahl und Betrug. Durch wirksame Sicherheitsmaßnahmen wie Verschlüsselung, Zugriffskontrollen und regelmäßige Überprüfungen können sensible Daten vor unbefugtem Zugriff geschützt werden. Indem persönliche Informationen sicher aufbewahrt und verarbeitet werden, wird das Risiko von Identitätsdiebstahl minimiert, was wiederum dazu beiträgt, Betrug zu verhindern. Datenschutzbestimmungen wie die DSGVO stellen sicher, dass personenbezogene Daten angemessen geschützt werden, was sowohl Einzelpersonen als auch Unternehmen vor finanziellen Schäden und Rufschädigung durch betrügerische Aktivitäten schützt.

Sicherstellung der Integrität und Vertraulichkeit von Daten

Die Datensicherheit und der Datenschutz gewährleisten die Integrität und Vertraulichkeit von Daten. Durch geeignete Sicherheitsmaßnahmen wie Verschlüsselung und Zugriffskontrollen wird sichergestellt, dass Daten vor unbefugtem Zugriff geschützt sind und nur autorisierte Personen darauf zugreifen können. Dadurch wird die Integrität der Daten bewahrt, indem Manipulationen oder unerwünschte Änderungen verhindert werden, während gleichzeitig die Vertraulichkeit gewahrt bleibt, indem sensible Informationen nur für berechtigte Nutzer zugänglich sind. Dies trägt dazu bei, das Vertrauen in die Sicherheit von Daten zu stärken und schützt Unternehmen sowie Einzelpersonen vor potenziellen Risiken und Schäden durch Datenlecks oder Cyberangriffe.

Schutz vor Cyberangriffen und Malware-Infektionen

Datensicherheit und Datenschutz bieten einen wichtigen Schutz vor Cyberangriffen und Malware-Infektionen. Durch die Implementierung von robusten Sicherheitsmaßnahmen wie Firewalls, Antivirensoftware und regelmäßigen Sicherheitsupdates können Unternehmen und Einzelpersonen potenzielle Angriffe abwehren und ihre Daten vor schädlicher Software schützen. Ein proaktiver Ansatz zur Datensicherheit hilft, die Integrität sensibler Informationen zu bewahren und das Risiko von Cyberbedrohungen zu minimieren.

Vermeidung finanzieller Schäden durch Datenschutzverletzungen

Die Datensicherheit und der Datenschutz spielen eine entscheidende Rolle bei der Vermeidung finanzieller Schäden durch Datenschutzverletzungen. Indem sensible Daten angemessen geschützt werden, können Unternehmen und Organisationen potenzielle Kosten im Zusammenhang mit Datenschutzverletzungen, wie Bußgelder, Schadenersatzforderungen und Reputationsschäden, verhindern. Durch die Implementierung wirksamer Sicherheitsmaßnahmen und die Einhaltung von Datenschutzbestimmungen können finanzielle Risiken minimiert und das Vertrauen der Kunden gestärkt werden. Letztendlich trägt eine robuste Datensicherheitsstrategie dazu bei, finanzielle Schäden durch Datenschutzverletzungen zu vermeiden und die langfristige Stabilität eines Unternehmens zu gewährleisten.

Datensicherheit und Datenschutz erfordern oft komplexe technische Maßnahmen, die für Laien schwer zu verstehen sein können.

Datensicherheit und Datenschutz erfordern oft komplexe technische Maßnahmen, die für Laien schwer zu verstehen sein können. Die Implementierung von Verschlüsselungstechnologien, Zugriffskontrollen und Sicherheitsrichtlinien erfordert ein gewisses Maß an Fachwissen und Erfahrung im Bereich der Informationssicherheit. Für viele Menschen ohne technischen Hintergrund können diese Maßnahmen verwirrend sein und es kann schwierig sein, die Auswirkungen auf die Sicherheit ihrer Daten zu verstehen. Daher ist es wichtig, dass Unternehmen und Organisationen ihre Datenschutzpraktiken transparent kommunizieren und sicherstellen, dass Benutzer über die Bedeutung von Datensicherheit informiert sind.

Die Umsetzung von strengen Datenschutzstandards kann zeitaufwändig und kostspielig sein, insbesondere für kleine Unternehmen oder Organisationen.

Die Umsetzung von strengen Datenschutzstandards kann für kleine Unternehmen oder Organisationen zeitaufwändig und kostspielig sein. Die Notwendigkeit, Richtlinien einzuführen, Schulungen durchzuführen, Sicherheitsmaßnahmen zu implementieren und regelmäßige Überprüfungen vorzunehmen, erfordert Ressourcen, die für kleinere Einheiten eine Herausforderung darstellen können. Die Investition in den Schutz von Daten und die Einhaltung gesetzlicher Vorschriften kann daher eine finanzielle Belastung darstellen und die Betriebsabläufe beeinträchtigen. Dennoch ist es unerlässlich, die Datensicherheit und den Datenschutz ernst zu nehmen, um das Vertrauen der Kunden zu wahren und rechtliche Konsequenzen zu vermeiden.

Trotz aller Bemühungen um Datensicherheit besteht immer das Risiko von Datenlecks oder Cyberangriffen, die sensible Informationen gefährden können.

Trotz aller Bemühungen um Datensicherheit besteht immer das Risiko von Datenlecks oder Cyberangriffen, die sensible Informationen gefährden können. Selbst mit fortschrittlichen Sicherheitsmaßnahmen und Technologien ist es unmöglich, ein hundertprozentiges Sicherheitsniveau zu garantieren. Cyberkriminelle entwickeln ständig neue Methoden, um Sicherheitslücken auszunutzen, was Unternehmen und Organisationen vor große Herausforderungen stellt. Ein einziger erfolgreicher Cyberangriff kann schwerwiegende Auswirkungen auf das Vertrauen der Kunden, den Ruf eines Unternehmens und die finanzielle Stabilität haben. Daher ist es unerlässlich, dass Unternehmen proaktiv handeln und kontinuierlich in die Verbesserung ihrer Datensicherheit investieren.