IT-Schutzziele: Die Grundpfeiler der Informationssicherheit

In der heutigen digitalen Welt ist die Sicherheit von Informationen und Daten von größter Bedeutung. Unternehmen, Organisationen und sogar Einzelpersonen sind zunehmend von Cyberbedrohungen betroffen. Um diese Herausforderungen zu bewältigen, ist es unerlässlich, die grundlegenden IT-Schutzziele zu verstehen und umzusetzen.

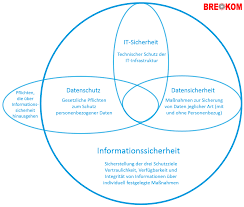

Die IT-Schutzziele sind die Grundpfeiler der Informationssicherheit. Sie dienen als Leitprinzipien, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Im Folgenden werden die drei Hauptziele näher erläutert:

- Vertraulichkeit: Vertraulichkeit bedeutet den Schutz sensibler Informationen vor unbefugtem Zugriff oder Offenlegung. Es ist von entscheidender Bedeutung, dass nur autorisierte Personen auf vertrauliche Daten zugreifen können. Dies kann durch Maßnahmen wie Verschlüsselungstechnologien, Zugriffskontrollen und sichere Kommunikationskanäle erreicht werden.

- Integrität: Die Integrität bezieht sich auf die Sicherstellung der Richtigkeit, Vollständigkeit und Unveränderlichkeit von Informationen. Es ist wichtig sicherzustellen, dass Daten während ihrer Erstellung, Übertragung oder Speicherung nicht manipuliert werden können. Hier kommen Mechanismen wie digitale Signaturen, Hash-Funktionen und Protokollierung zum Einsatz.

- Verfügbarkeit: Verfügbarkeit bedeutet den kontinuierlichen Zugriff auf Informationen und IT-Dienste. Es ist wichtig, dass Systeme und Daten jederzeit verfügbar sind, um den Geschäftsbetrieb aufrechtzuerhalten. Maßnahmen wie Redundanz, regelmäßige Backups und Notfallwiederherstellungspläne werden implementiert, um Ausfallzeiten zu minimieren.

Diese drei Schutzziele sind eng miteinander verbunden und bilden das Fundament für eine robuste Informationssicherheit. Sie stellen sicher, dass Informationen geschützt sind, unabhängig davon, ob sie sich in physischen oder digitalen Formen befinden.

Es ist jedoch wichtig zu beachten, dass die Umsetzung der IT-Schutzziele ein kontinuierlicher Prozess ist. Technologien entwickeln sich ständig weiter und neue Bedrohungen entstehen. Daher müssen Unternehmen und Organisationen ihre Sicherheitsmaßnahmen regelmäßig überprüfen und aktualisieren, um mit den neuesten Entwicklungen Schritt zu halten.

Zusammenfassend kann gesagt werden, dass die IT-Schutzziele von entscheidender Bedeutung sind, um die Sicherheit von Informationen und Daten zu gewährleisten. Vertraulichkeit, Integrität und Verfügbarkeit bilden das Fundament der Informationssicherheit und dienen als Leitprinzipien für den Schutz vor Cyberbedrohungen. Durch die Implementierung geeigneter Sicherheitsmaßnahmen können Unternehmen und Organisationen ihre wertvollen Informationen schützen und das Vertrauen ihrer Kunden wahren.

7 Häufig gestellte Fragen zu IT-Schutzzielen und deren Bedeutung

- Was sind IT-Schutzziele?

- Warum sind IT-Schutzziele wichtig?

- Welche konkreten Maßnahmen können ergriffen werden, um die Vertraulichkeit von Informationen zu gewährleisten?

- Wie kann die Integrität von Daten sichergestellt werden?

- Welche Bedeutung hat die Verfügbarkeit von Informationen und wie kann sie gewährleistet werden?

- Gibt es weitere Schutzziele neben Vertraulichkeit, Integrität und Verfügbarkeit?

- Wie können Unternehmen ihre IT-Sicherheitsmaßnahmen kontinuierlich verbessern, um mit neuen Bedrohungen Schritt zu halten?

Was sind IT-Schutzziele?

IT-Schutzziele sind grundlegende Prinzipien der Informationssicherheit, die dazu dienen, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und Daten zu gewährleisten. Sie sind Leitlinien für den Schutz vor Bedrohungen und Risiken im Bereich der Informationstechnologie.

Die IT-Schutzziele lassen sich wie folgt definieren:

- Vertraulichkeit: Das Ziel der Vertraulichkeit besteht darin, sicherzustellen, dass Informationen nur von autorisierten Personen oder Systemen eingesehen werden können. Es geht darum, den unbefugten Zugriff auf sensible Daten zu verhindern und sicherzustellen, dass sie nur von denjenigen gelesen werden können, die dazu berechtigt sind. Verschlüsselungstechnologien und Zugriffskontrollen sind Beispiele für Maßnahmen zur Wahrung der Vertraulichkeit.

- Integrität: Die Integrität bezieht sich auf die Sicherstellung der Richtigkeit, Vollständigkeit und Unveränderlichkeit von Informationen. Das Ziel besteht darin sicherzustellen, dass Daten während ihrer Erstellung, Übertragung oder Speicherung nicht manipuliert werden können. Mechanismen wie digitale Signaturen, Hash-Funktionen und Protokollierung helfen dabei, die Integrität von Informationen zu gewährleisten.

- Verfügbarkeit: Das Ziel der Verfügbarkeit besteht darin sicherzustellen, dass Informationen und IT-Dienste jederzeit zugänglich sind. Es geht darum sicherzustellen, dass Systeme reibungslos funktionieren und Daten ohne Unterbrechungen verfügbar sind. Maßnahmen wie Redundanz, regelmäßige Backups und Notfallwiederherstellungspläne sind wichtige Aspekte, um die Verfügbarkeit von Informationen sicherzustellen.

Diese drei Schutzziele sind eng miteinander verbunden und ergänzen sich gegenseitig. Sie bilden das Fundament für eine umfassende Informationssicherheit und dienen als Leitlinien für den Schutz vor verschiedenen Bedrohungen wie unbefugtem Zugriff, Datenmanipulation oder Systemausfällen.

Die Umsetzung der IT-Schutzziele erfordert eine Kombination aus technischen, organisatorischen und personellen Maßnahmen. Unternehmen und Organisationen sollten geeignete Sicherheitsrichtlinien entwickeln, Sicherheitstechnologien implementieren und ihre Mitarbeiter in sicherheitsbewusstem Verhalten schulen, um die IT-Schutzziele effektiv umzusetzen.

Indem die IT-Schutzziele berücksichtigt werden, können Unternehmen ihre Informationen und Daten vor Bedrohungen schützen, das Vertrauen ihrer Kunden wahren und einen reibungslosen Geschäftsbetrieb aufrechterhalten.

Warum sind IT-Schutzziele wichtig?

IT-Schutzziele sind von entscheidender Bedeutung, da sie dazu beitragen, die Sicherheit von Informationen und Daten in der heutigen digitalen Welt zu gewährleisten. Hier sind einige Gründe, warum IT-Schutzziele wichtig sind:

- Schutz vor unbefugtem Zugriff: Die Vertraulichkeit ist ein zentrales IT-Schutzziel. Es stellt sicher, dass sensible Informationen nur von autorisierten Personen eingesehen werden können. Durch die Implementierung von Zugriffskontrollen und Verschlüsselungstechnologien wird sichergestellt, dass vertrauliche Daten vor unbefugtem Zugriff geschützt sind.

- Verhinderung von Datenmanipulation: Die Integrität ist ein weiteres wichtige IT-Schutzziel. Es stellt sicher, dass Informationen während ihrer Erstellung, Übertragung oder Speicherung nicht unautorisiert verändert werden können. Durch den Einsatz von Mechanismen wie digitalen Signaturen und Hash-Funktionen können Unternehmen sicherstellen, dass ihre Daten unverändert bleiben und ihre Richtigkeit gewahrt wird.

- Aufrechterhaltung der Geschäftskontinuität: Die Verfügbarkeit ist ein weiteres Schlüsselziel der IT-Sicherheit. Sie stellt sicher, dass Informationen und IT-Dienste jederzeit zugänglich sind und der Geschäftsbetrieb nicht beeinträchtigt wird. Durch die Implementierung von Redundanzmaßnahmen, regelmäßigen Backups und Notfallwiederherstellungsplänen können Unternehmen Ausfallzeiten minimieren und sicherstellen, dass ihre Systeme kontinuierlich verfügbar sind.

- Schutz vor finanziellen Verlusten: Cyberangriffe und Datenverletzungen können erhebliche finanzielle Schäden verursachen. Unternehmen können mit erheblichen Kosten für die Wiederherstellung von Daten, den Schutz vor Rechtsstreitigkeiten und den Verlust des Kundenvertrauens konfrontiert werden. Durch die Umsetzung der IT-Schutzziele können Unternehmen das Risiko von Sicherheitsverletzungen minimieren und potenzielle finanzielle Verluste reduzieren.

- Einhaltung gesetzlicher Vorschriften: In vielen Ländern gibt es Gesetze und Vorschriften zum Schutz von Informationen und personenbezogenen Daten. Unternehmen müssen sicherstellen, dass sie diese Vorschriften einhalten, um rechtliche Konsequenzen zu vermeiden. Durch die Umsetzung der IT-Schutzziele können Unternehmen sicherstellen, dass sie die erforderlichen Sicherheitsstandards erfüllen und sich an geltende Datenschutzbestimmungen halten.

Zusammenfassend sind IT-Schutzziele wichtig, um die Sicherheit von Informationen und Daten zu gewährleisten. Sie tragen dazu bei, unbefugten Zugriff zu verhindern, Datenmanipulation zu verhindern, die Geschäftskontinuität aufrechtzuerhalten, finanzielle Verluste zu minimieren und gesetzliche Vorschriften einzuhalten. Durch die Implementierung geeigneter Sicherheitsmaßnahmen können Unternehmen ihre wertvollen Informationen schützen und das Vertrauen ihrer Kunden wahren.

Welche konkreten Maßnahmen können ergriffen werden, um die Vertraulichkeit von Informationen zu gewährleisten?

Um die Vertraulichkeit von Informationen zu gewährleisten, können verschiedene konkrete Maßnahmen ergriffen werden. Hier sind einige Beispiele:

- Zugriffskontrolle: Implementieren Sie strenge Zugriffsregeln, um sicherzustellen, dass nur autorisierte Personen auf sensible Informationen zugreifen können. Dies kann durch die Verwendung von Benutzerkonten, Kennwörtern und mehrstufiger Authentifizierung erreicht werden.

- Verschlüsselung: Verwenden Sie Verschlüsselungstechnologien, um vertrauliche Daten während der Übertragung oder Speicherung zu schützen. Durch die Umwandlung von Informationen in eine unlesbare Form können sie nur mit dem richtigen Entschlüsselungsschlüssel wiederhergestellt werden.

- Datensparsamkeit: Erfassen und speichern Sie nur die Informationen, die wirklich benötigt werden. Reduzieren Sie den Umfang der gesammelten Daten auf ein Minimum, um das Risiko eines unbefugten Zugriffs zu verringern.

- Schulungen und Sensibilisierung: Sensibilisieren Sie Mitarbeiter für den Umgang mit vertraulichen Informationen und führen Sie regelmäßige Schulungen zur Informationssicherheit durch. Dadurch werden sie sich der Bedeutung des Schutzes vertraulicher Daten bewusst und lernen bewährte Praktiken kennen.

- Physische Sicherheit: Sorgen Sie für die physische Sicherheit Ihrer IT-Infrastruktur und sensibler Informationen. Begrenzen Sie beispielsweise den Zugang zu Serverräumen oder verwenden Sie Überwachungs- und Alarmsysteme, um unbefugten Zutritt zu verhindern.

- Datenschutzrichtlinien: Erstellen Sie klare Richtlinien und Verfahren zur Handhabung von vertraulichen Informationen. Stellen Sie sicher, dass Mitarbeiter die Richtlinien verstehen und befolgen, um Datenschutzverletzungen zu vermeiden.

- Netzwerksegmentierung: Teilen Sie Ihr Netzwerk in verschiedene Segmente auf, um den Zugriff auf sensible Informationen auf bestimmte Bereiche zu beschränken. Dadurch wird das Risiko einer unbefugten Offenlegung von Daten minimiert.

Diese Maßnahmen sind nur einige Beispiele dafür, wie die Vertraulichkeit von Informationen gewährleistet werden kann. Es ist wichtig, eine ganzheitliche Sicherheitsstrategie zu entwickeln und individuelle Anforderungen zu berücksichtigen, um einen effektiven Schutz vor unbefugtem Zugriff zu gewährleisten.

Wie kann die Integrität von Daten sichergestellt werden?

Die Integrität von Daten kann durch verschiedene Maßnahmen und Techniken sichergestellt werden. Hier sind einige bewährte Methoden:

- Zugriffskontrollen: Durch die Implementierung geeigneter Zugriffskontrollen können unbefugte Personen daran gehindert werden, Daten zu ändern oder zu manipulieren. Dies umfasst die Verwendung von Benutzerkonten, Passwörtern, Berechtigungen und Rollen, um sicherzustellen, dass nur autorisierte Benutzer auf die Daten zugreifen können.

- Verschlüsselung: Die Verschlüsselungstechnologie wird verwendet, um Daten während der Übertragung oder Speicherung zu schützen. Durch die Umwandlung von Daten in eine unlesbare Form für unbefugte Personen wird sichergestellt, dass die Integrität der Informationen gewahrt bleibt. Nur autorisierte Personen mit den richtigen Entschlüsselungsschlüsseln können die verschlüsselten Daten lesen und ändern.

- Hash-Funktionen: Hash-Funktionen ermöglichen es, eine eindeutige Prüfsumme für eine bestimmte Datenmenge zu generieren. Diese Prüfsumme dient als digitaler Fingerabdruck der Daten und kann verwendet werden, um sicherzustellen, dass die Daten unverändert bleiben. Jede geringfügige Änderung an den Daten führt zu einer vollständig unterschiedlichen Prüfsumme.

- Protokollierung: Durch das Protokollieren von Änderungen an den Daten kann nachverfolgt werden, wer wann welche Veränderungen vorgenommen hat. Dies ermöglicht eine effektive Überwachung und Identifizierung von ungewöhnlichen Aktivitäten, die auf eine mögliche Verletzung der Datenintegrität hinweisen könnten.

- Redundanz und Backups: Durch die regelmäßige Erstellung von Backups und die Implementierung redundanter Systeme kann sichergestellt werden, dass im Falle einer Datenbeschädigung oder -veränderung eine Wiederherstellung möglich ist. Dadurch wird die Integrität der Daten aufrechterhalten und ein Verlust von wichtigen Informationen vermieden.

- Sicherheitsbewusstsein und Schulungen: Mitarbeiter sollten über bewährte Sicherheitspraktiken informiert werden, um versehentliche oder absichtliche Veränderungen an den Daten zu verhindern. Schulungen zur Sensibilisierung für Phishing-Angriffe, Social Engineering und andere Bedrohungen können dazu beitragen, das Risiko von Datenmanipulationen zu verringern.

Die Kombination dieser Maßnahmen kann dazu beitragen, die Integrität von Daten zu gewährleisten und sicherzustellen, dass sie während ihrer Erstellung, Übertragung oder Speicherung nicht manipuliert werden können. Es ist wichtig, dass Unternehmen und Organisationen geeignete Sicherheitsrichtlinien implementieren und regelmäßig überprüfen, um mit den neuesten Bedrohungen Schritt zu halten.

Welche Bedeutung hat die Verfügbarkeit von Informationen und wie kann sie gewährleistet werden?

Die Verfügbarkeit von Informationen ist von entscheidender Bedeutung, da sie sicherstellt, dass Daten und IT-Dienste jederzeit zugänglich und nutzbar sind. Unternehmen und Organisationen sind in hohem Maße von der Verfügbarkeit abhängig, um ihre Geschäftsprozesse reibungslos durchführen zu können.

Die Gewährleistung der Verfügbarkeit erfordert verschiedene Maßnahmen:

- Infrastrukturplanung: Eine solide IT-Infrastruktur ist der Schlüssel zur Gewährleistung der Verfügbarkeit. Dies beinhaltet die Nutzung zuverlässiger Hardware, Netzwerke und Server sowie die Implementierung geeigneter Redundanzmechanismen. Durch den Einsatz von Backup-Systemen, Lastverteilung und Failover-Technologien kann die Ausfallzeit minimiert werden.

- Wartung und Aktualisierung: Regelmäßige Wartung und Aktualisierung der Systeme sind unerlässlich, um potenzielle Schwachstellen zu identifizieren und zu beheben. Durch das regelmäßige Patchen von Software, das Upgraden von Hardwarekomponenten und das Überwachen der Systemleistung können Ausfälle vermieden werden.

- Datensicherung: Die regelmäßige Sicherung aller wichtigen Daten ist entscheidend, um im Falle eines Systemausfalls oder einer Datenbeschädigung eine schnelle Wiederherstellung zu ermöglichen. Backups sollten an einem sicheren Ort aufbewahrt werden, idealerweise an einem separaten Standort oder in der Cloud.

- Notfallwiederherstellungspläne: Die Erstellung detaillierter Notfallwiederherstellungspläne ist von großer Bedeutung, um die Verfügbarkeit von Informationen im Falle eines Notfalls oder einer Störung sicherzustellen. Diese Pläne sollten Schritte zur schnellen Reaktion, Wiederherstellung und Kommunikation enthalten.

- Überwachung und Alarmierung: Die kontinuierliche Überwachung der Systeme ermöglicht eine frühzeitige Erkennung von Problemen oder Anomalien. Durch den Einsatz von Überwachungs- und Alarmierungssystemen können IT-Teams schnell auf potenzielle Ausfälle reagieren und Maßnahmen ergreifen, um die Verfügbarkeit wiederherzustellen.

Darüber hinaus spielt auch die Schulung der Mitarbeiter eine wichtige Rolle bei der Gewährleistung der Verfügbarkeit. Durch die Sensibilisierung für Sicherheitsbest Practices, den Umgang mit Systemen und die Meldung von Vorfällen können menschliche Fehler minimiert werden, die zu Ausfällen führen könnten.

Insgesamt ist die Gewährleistung der Verfügbarkeit von Informationen ein kontinuierlicher Prozess, der eine Kombination aus technischen Lösungen, regelmäßiger Wartung und Planung sowie einer proaktiven Herangehensweise erfordert. Durch die Umsetzung dieser Maßnahmen können Unternehmen sicherstellen, dass ihre Informationen jederzeit verfügbar sind und Geschäftsunterbrechungen minimiert werden.

Gibt es weitere Schutzziele neben Vertraulichkeit, Integrität und Verfügbarkeit?

Ja, neben den drei Hauptzielen Vertraulichkeit, Integrität und Verfügbarkeit gibt es noch weitere Schutzziele in der Informationssicherheit. Hier sind einige davon:

- Authentizität: Authentizität bezieht sich auf die Gewährleistung, dass Informationen von einer vertrauenswürdigen Quelle stammen und nicht gefälscht oder manipuliert wurden. Es umfasst auch die Überprüfung der Identität von Benutzern oder Systemen, um sicherzustellen, dass nur autorisierte Personen Zugriff haben.

- Verbindlichkeit: Verbindlichkeit bezieht sich auf die Fähigkeit, Handlungen oder Transaktionen nachzuverfolgen und zu überprüfen. Es stellt sicher, dass jede Aktion eindeutig identifiziert werden kann und somit zur Rechenschaftspflicht beiträgt.

- Nichtabstreitbarkeit: Nichtabstreitbarkeit bedeutet, dass eine Person nachträglich nicht leugnen kann, eine bestimmte Aktion durchgeführt zu haben oder an einer Transaktion beteiligt gewesen zu sein. Dies wird oft durch den Einsatz von digitalen Signaturen oder Audit-Logs erreicht.

- Datenschutz: Datenschutz zielt darauf ab, personenbezogene Daten angemessen zu schützen und sicherzustellen, dass sie gemäß den geltenden Datenschutzgesetzen behandelt werden. Dies umfasst den Schutz der Privatsphäre von Einzelpersonen und die Kontrolle darüber, wie ihre Daten verwendet werden.

- Verfügbarkeitskontrolle: Verfügbarkeitskontrolle bezieht sich auf Maßnahmen zur Verhinderung von Denial-of-Service-Angriffen oder anderen Bedrohungen, die die Verfügbarkeit von IT-Diensten beeinträchtigen können. Dies umfasst beispielsweise die Implementierung von Lastverteilung, um eine hohe Auslastung zu bewältigen.

- Widerstandsfähigkeit: Widerstandsfähigkeit bezieht sich auf die Fähigkeit eines Systems, trotz Angriffen oder Störungen weiterhin funktionsfähig zu bleiben. Es beinhaltet die Implementierung von Notfallwiederherstellungsplänen und die Vorbereitung auf mögliche Ausfälle oder Katastrophen.

Diese zusätzlichen Schutzziele ergänzen die Hauptziele Vertraulichkeit, Integrität und Verfügbarkeit und bieten einen umfassenderen Ansatz für die Informationssicherheit. Je nach Kontext und Anforderungen können Unternehmen und Organisationen entscheiden, welche Schutzziele für sie am relevantesten sind und entsprechende Maßnahmen ergreifen.

Wie können Unternehmen ihre IT-Sicherheitsmaßnahmen kontinuierlich verbessern, um mit neuen Bedrohungen Schritt zu halten?

Um mit neuen Bedrohungen Schritt zu halten und ihre IT-Sicherheitsmaßnahmen kontinuierlich zu verbessern, können Unternehmen folgende Maßnahmen ergreifen:

- Risikobewertung: Unternehmen sollten regelmäßige Risikobewertungen durchführen, um potenzielle Schwachstellen und Bedrohungen zu identifizieren. Durch die Bewertung der Risiken können Prioritäten gesetzt und Ressourcen effektiv eingesetzt werden.

- Aktualisierung von Software und Systemen: Es ist wichtig, dass Unternehmen ihre Software, Betriebssysteme und andere IT-Systeme regelmäßig aktualisieren. Sicherheitsupdates und Patches sollten zeitnah installiert werden, um bekannte Schwachstellen zu beheben.

- Schulung und Sensibilisierung der Mitarbeiter: Unternehmen sollten ihre Mitarbeiter regelmäßig in Bezug auf Informationssicherheit schulen. Dies umfasst die Sensibilisierung für Phishing-Angriffe, den sicheren Umgang mit Passwörtern, den Schutz sensibler Informationen usw. Gut informierte Mitarbeiter tragen dazu bei, Sicherheitsrisiken zu minimieren.

- Einsatz einer mehrschichtigen Sicherheitsarchitektur: Unternehmen sollten eine mehrschichtige Sicherheitsarchitektur implementieren, die verschiedene Sicherheitsmaßnahmen kombiniert. Dazu gehören Firewalls, Antivirus-Software, Intrusion Detection/Prevention Systeme (IDS/IPS), Verschlüsselungstechnologien usw.

- Überwachung und Protokollierung: Durch eine kontinuierliche Überwachung des Netzwerks und der Systeme können verdächtige Aktivitäten frühzeitig erkannt werden. Protokollierung von Ereignissen ermöglicht es, mögliche Sicherheitsvorfälle zu analysieren und entsprechende Maßnahmen zu ergreifen.

- Incident Response Plan: Unternehmen sollten einen gut definierten Incident Response Plan haben, der klare Verfahren zur Reaktion auf Sicherheitsvorfälle enthält. Ein solcher Plan ermöglicht eine schnelle und effektive Reaktion auf Bedrohungen und minimiert potenzielle Schäden.

- Externe Sicherheitsaudits: Unternehmen können externe Sicherheitsaudits durchführen lassen, um ihre IT-Infrastruktur und -Prozesse unabhängig überprüfen zu lassen. Externe Experten können Schwachstellen identifizieren und Empfehlungen für Verbesserungen geben.

- Zusammenarbeit mit anderen Unternehmen und Organisationen: Durch den Austausch von Informationen über aktuelle Bedrohungen und Best Practices können Unternehmen voneinander lernen und ihre Sicherheitsmaßnahmen weiter verbessern.

Es ist wichtig zu betonen, dass die IT-Sicherheit ein fortlaufender Prozess ist. Unternehmen müssen sich kontinuierlich über neue Bedrohungen informieren, ihre Sicherheitsmaßnahmen anpassen und regelmäßige Überprüfungen durchführen, um mit der sich ständig verändernden Cyberlandschaft Schritt zu halten.